No nosso último artigo, analisamos a estratégia por trás do novo appliance da Veeam V13, a linha de frente da nossa fortaleza de dados. Mas, como qualquer estrategista de segurança sabe, uma fortaleza impenetrável é apenas metade da batalha. De que adianta ter a melhor estrutura de defesa se o acesso interno não for rigorosamente controlado?

A V13 eleva o nível da filosofia Zero Trust, adicionando camadas cruciais para proteger a própria operação de backup. Hoje, vamos dissecar como ela faz isso através de três pilares: SSO com SAML 2.0, RBAC granular e a descontinuação de protocolos legados.

1. SSO com SAML 2.0: Modernizando a Identidade

A V13 entrega autenticação federada, permitindo a integração direta com IdPs (Provedores de Identidade) modernos que suportam SAML 2.0. O diferencial é que isso vale tanto para a nova interface web quanto para o console Windows tradicional.

E daí?

O “E daí?” aqui é a modernização da identidade. O grande salto é a federação direta com Microsoft Entra ID e Okta.

O trade-off é estratégico: em vez de depender apenas da autenticação via AD (com seu ciclo de gerenciamento próprio), agora é possível federar a identidade com o mesmo provedor que seus usuários usam para o Microsoft 365.

O ganho é a consistência e a agilidade no compliance. Quando o usuário é desativado no Entra ID, seu acesso ao Veeam é revogado instantaneamente. A Veeam acertou ao disponibilizar isso em todas as edições da plataforma, incentivando a boa prática de segurança. Do ponto de vista financeiro, isso impacta diretamente o OPEX (Custo Operacional). Menos horas de administração para gerenciar contas ou responder a auditorias de acesso se traduzem em uma redução direta no TCO (Custo Total de Propriedade) da plataforma. A automação do offboarding não é apenas compliance; é eficiência de custo.

2. Enhanced RBAC: “Você Só Pode Ver o Seu Escopo”

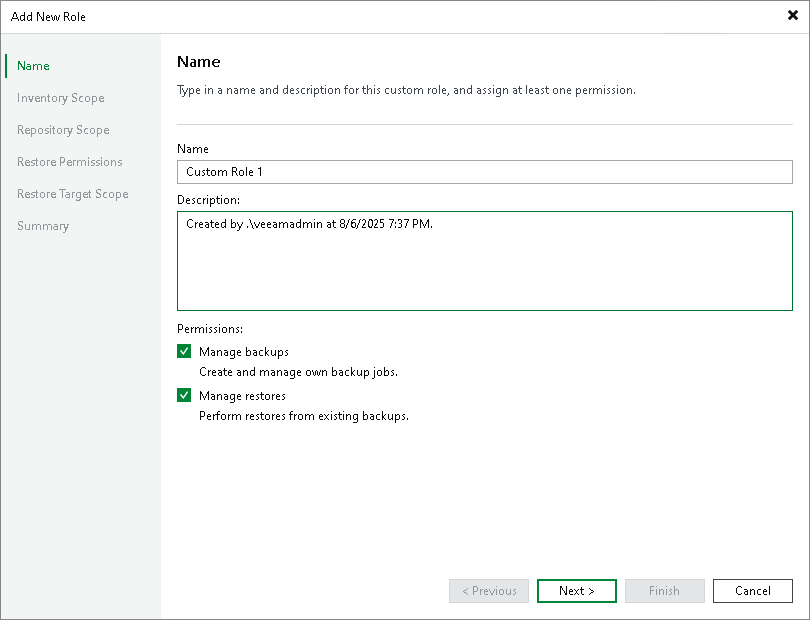

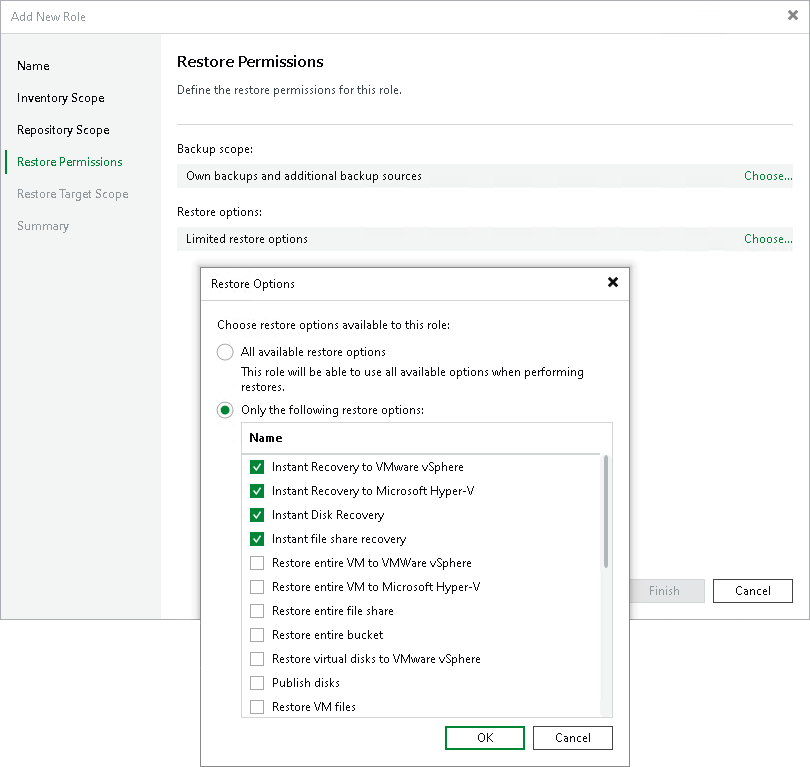

O novo framework de Enhanced RBAC da V13 foca no escopo granular. Através de um novo “Custom Role Wizard”, é possível definir escopos precisos não apenas de quais VMs (inventory scope) o operador pode ver, mas de quais repositórios ele pode usar e até quais tipos de restore são permitidos.

E daí?

E daí que isso é a aplicação real do “princípio do menor privilégio” focado em compliance. O benefício imediato é o reforço da separação de funções. Se a credencial de um operador N1 (criado com esse wizard) for comprometida, o acesso fica contido ao seu escopo de trabalho. O atacante não consegue acessar ou restaurar dados sensíveis dos servidores de ‘RH’ ou ‘Financeiro’, simplesmente porque ele não tem permissão para vê-los. O foco aqui é prevenir o acesso indevido à informação, não a deleção do dado.

O trade-off é a gestão administrativa. Em vez de usar algumas permissões amplas (que dão “mais privilégio do que o necessário”), a equipe de TI precisará criar e gerenciar mais perfis de acesso granulares. Você troca a simplicidade de ter poucos perfis por uma segurança que impede o acesso indevido à informação — um trade-off essencial para qualquer estratégia Zero Trust. Aqui, o ROI (Retorno sobre o Investimento) é medido pelo risco evitado. O custo de um vazamento de dados sensíveis (multas de LGPD, danos à reputação) é astronômico. Portanto, o RBAC granular não é um “custo”, é a proteção do investimento, garantindo que a “apólice de seguro” (o backup) não seja ela mesma um vetor de risco.

3. O Adeus ao Legado: Fechando as “Passagens Secretas”

A V13 elimina o uso de protocolos que os atacantes adoram. A comunicação entre componentes elimina o RPC/WMI em favor do gRPC (cross-platform). Mais importante: o NTLM é descontinuado no Software Appliance (VSA) e depreciado na instalação Windows, em favor do Kerberos.

E daí?

E daí que ransomware e ferramentas de movimentação lateral (como “Pass-the-Hash”) amam NTLM e WMI. Isso não é só uma troca de protocolo; a mudança reduz a superfície de ataque e o número de portas de rede necessárias, simplificando a configuração de firewalls.

Este é o trade-off mais importante da V13 em termos de segurança interna: a Veeam está forçando a descontinuação de protocolos antigos. Isso pode exigir que você atualize ou reconfigure ambientes legados que ainda dependiam desses métodos. O “custo” é ter que modernizar. O ganho é fechar portas de entrada que os atacantes exploram todos os dias. É uma melhoria de segurança proativa, não reativa. Este é talvez o ROI mais claro de todos: o da Resiliência Cibernética. O “investimento” (o trade-off de modernizar) é insignificante comparado ao “retorno” de evitar um único ataque de ransomware bem-sucedido, que poderia custar milhões e paralisar o negócio por dias.

Conclusão: A Defesa em Múltiplas Camadas

A Veeam V13 prova que a resiliência cibernética não se resume a um appliance “impenetrável”. A verdadeira segurança está em camadas e começa com uma filosofia Zero Trust.

Ao implementar autenticação federada, controle granular de funções e aceitar o trade-off de descontinuar o legado, a V13 protege a si mesma. Ela garante que, mesmo que um invasor passe pela defesa externa, ele não terá liberdade para andar pelo castelo; será contido, monitorado e limitado.

Se o appliance é a sua linha de frente, essas novas funções são a sua guarda de elite interna. Em suma, a V13 reforça que a segurança moderna não é um CAPEX (um custo de aquisição) isolado; é uma estratégia contínua que impacta diretamente o TCO (pela eficiência operacional do SSO) e o ROI (pela mitigação de riscos do RBAC e da descontinuação do legado). A fortaleza não é apenas mais forte, é financeiramente mais inteligente.

E você, como vê essa evolução? A implementação do SSO e RBAC granular é uma prioridade no seu ambiente?

Fonte:

Configuring SAML Authentication for Microsoft Entra ID – Veeam Backup & Replication User Guide

Leave a comment