Nos nossos últimos posts, dedicamos tempo à arquitetura. Construímos uma fortaleza eficiente com a nova infraestrutura Linux/Object Storage e blindamos as portas com o controle de acesso (SSO/RBAC). A base está sólida.

Mas, historicamente, a operação de proteção de dados sempre carregou um “pecado original”: ela foi desenhada para ser reativa. A proteção era aquele seguro silencioso que você só aciona quando algo quebra. O problema é que, no cenário atual de Ransomware, onde o tempo de permanência dos atacantes diminui e a agressividade aumenta, ser reativo é um risco incalculável.

Quando o alerta toca, cada segundo de indecisão custa dinheiro. E é aqui que a complexidade joga contra nós: logs infinitos, dashboards complexos e a pressão do relógio criam a “tempestade perfeita” para o erro humano.A Veeam V13 introduz uma mudança de paradigma fundamental com a Veeam Intelligence. Esqueça os chatbots genéricos. Estamos falando de uma ferramenta operacional que processa a telemetria da sua infraestrutura na velocidade da máquina. Para o Analista, é um acelerador de diagnóstico que corta o ruído. Para a Gestão, é um motor de eficiência que protege o ROI.

Vamos mergulhar nos três pilares dessa mudança e entender, tecnicamente e estrategicamente, como isso muda o jogo.

1. O Co-piloto Operacional: Acelerando o Diagnóstico

A complexidade das ferramentas de TI só aumenta. Exigir que cada analista, do júnior ao sênior, conheça de cabeça cada código de erro ou correlação de eventos é ineficiente. A “caça aos logs” consome o tempo precioso que a equipe deveria dedicar à estratégia.

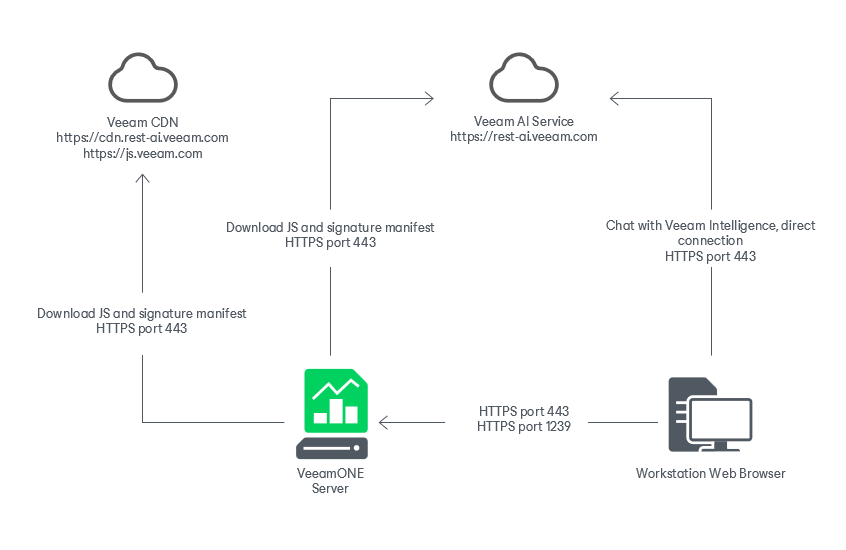

– O Fato (Técnico): A V13 introduz a Veeam Intelligence com uma abordagem em camadas e controle granular.

Modo Básico: Funciona como um assistente de pesquisa avançado. Ele usa agentes para consultar a base de conhecimento oficial (Help Center, KB, Fóruns de R&D) em tempo real.

Modo Avançado (A Revolução): Aqui a mágica acontece. Integrado ao Veeam ONE (versão 13.0.1+), a IA ganha contexto. Ela acessa os dados de monitoramento e configuração da sua infraestrutura . Ela não responde com “o que esse erro significa genericamente”, mas sim “o que esse erro significa no seu servidor, considerando o histórico de performance dele”.

– O “E Daí?” (O Impacto no Analista): A IA atua como um “Acelerador de Nível 1”. Em vez de gastar horas correlacionando logs de três consoles diferentes para entender uma falha, o Analista pergunta “O que impactou o Job de Proteção X?” e recebe insights contextualizados para guiar a investigação. Isso mitiga o Skill Gap, permitindo que analistas resolvam problemas complexos com maior agilidade e precisão.

– O Trade-off e o Negócio (ROI): O trade-off é a dependência arquitetural: para ter essa “IA contextual”, o Veeam ONE torna-se um requisito mandatório no design. O ganho de negócio é a Eficiência Operacional (OPEX). Ao reduzir drasticamente o tempo de troubleshooting (MTTR de falhas operacionais), você libera a equipe para trabalhar na evolução do ambiente, transformando horas de suporte reativo em horas de melhoria proativa.

2. Agentes de IA: Visibilidade do Impacto (Blast Radius)

Durante um incidente de segurança, a maior dificuldade não é técnica, é decisória: saber exatamente o que foi afetado para priorizar o que deve ser restaurado primeiro. A falta de visibilidade gera decisões erradas.

– O Fato (Técnico): No Modo Avançado, entram em cena os Agentes Especializados, desenhados para tarefas específicas:

Malware Threat Analysis Agent: Este agente ingere dados de anomalia e processa o “blast radius” (raio de explosão), identificando quais objetos foram afetados e sugerindo as “Next Best Actions” (próximas melhores ações) para contenção .

Deep Data Analysis Agent: Permite extrair relatórios complexos de infraestrutura usando linguagem natural (ex: “Gere um relatório de todas as VMs sem backup nas últimas 48h”), eliminando a necessidade de navegar por assistentes de relatórios complexos .

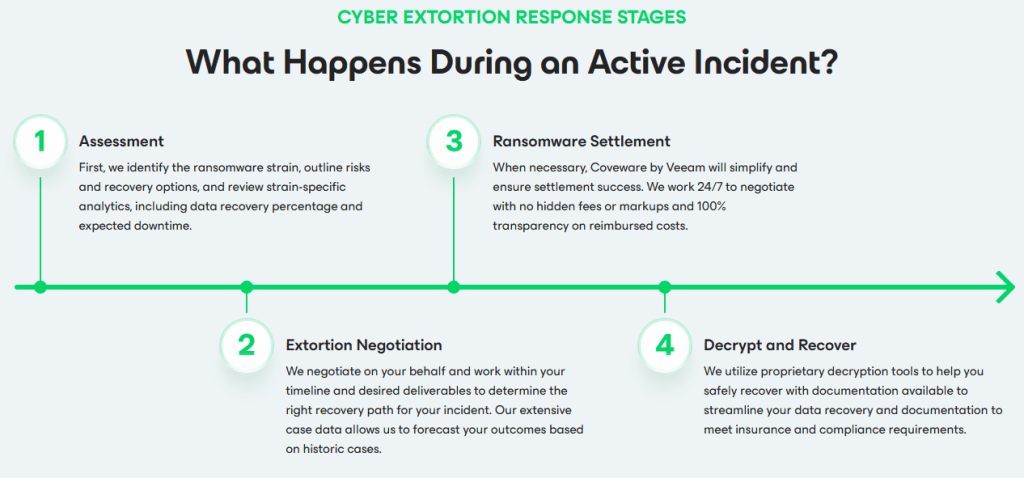

– O “E Daí?” (O Impacto no Analista): O Analista deixa de operar no escuro. Em vez de agir por tentativa e erro, testando backups aleatoriamente, ele recebe o mapa do incidente atualizado. Para alinhar expectativas: o software (V13) atua como a Inteligência de Campo. Sua missão é fornecer consciência situacional imediata: identificar o “Raio de Explosão” (quais dados foram atingidos) e apontar os pontos de restauração íntegros. Já a Investigação Forense profunda (atribuição do ataque e negociação) continua sendo papel de especialistas humanos (serviços como Coveware). Nesse contexto, a IA separa o sinal do ruído, permitindo que o time foque 100% na retomada das operações, com a garantia técnica de não estar reintroduzindo a ameaça no ambiente.

– O Trade-off e o Negócio (ROI): O ganho financeiro é a Redução do Prejuízo por Inatividade. Cada minuto economizado na identificação do escopo do ataque (“quais servidores caíram?”) é um minuto a menos de negócio parado. Além disso, o agente de dados traz visibilidade estratégica: um gestor pode auditar o compliance do backup a qualquer momento, sem depender de tickets técnicos.

3. Defesa Proativa: Automação da Resposta e Paridade Linux

O pesadelo da recuperação é restaurar uma máquina que ainda contém a ameaça latente (o loop de reinfecção). Até então, a detecção dependia muito de uma ação manual pós-alerta.

– O Fato (Técnico): A V13 traz duas evoluções de engenharia que fecham o cerco:

Scans Proativos Automatizados: A V13 conecta a detecção à ação. Se a análise inline (entropia) detectar algo suspeito durante o job, o sistema pode disparar automaticamente uma verificação de assinatura (YARA/Antivírus). Se o scan der negativo, ele pode até auto-resolver o alerta .

Paridade Linux: A segurança não é mais exclusiva do Windows. Scans de YARA e o Veeam Threat Hunter agora protegem backups de máquinas Linux, viabilizados pelo novo suporte a Linux Mount Servers .

– O “E Daí?” (O Impacto no Analista): O ganho é a Confiança Técnica. A automação elimina o “tempo de espera” entre o alerta e a ação humana. O Analista já recebe o veredito final: é um falso positivo (já resolvido) ou uma ameaça confirmada? Isso evita que dados comprometidos fiquem “dormindo” no repositório até o dia do restore.

– O Trade-off e o Negócio (ROI): O trade-off técnico é o consumo de recursos computacionais (CPU/IO) para rodar scans intensivos automaticamente. Mas o benefício é a Proteção do Ativo (Dados). Evitar a reinfecção do ambiente produtivo economiza milhões em retrabalho e danos à reputação. E com a paridade Linux, garantimos que o core da infraestrutura (muitas vezes Linux) tenha o mesmo nível de compliance auditável que o Windows.

Conclusão: De “Apólice de Seguro” para “Ativo Estratégico”

A Veeam V13 prova que a proteção de dados moderna é um pilar de negócio, não apenas um custo de TI.

Com a IA e a integração profunda com o Veeam ONE, a plataforma deixa de ser um centro de custo passivo e reativo. Ela potencializa o Analista (com diagnósticos precisos e menos trabalho manual), acelera a recuperação (protegendo a Receita contra o tempo de inatividade) e garante a integridade dos dados. É a tecnologia trabalhando no detalhe (“bit a bit”) para que a gestão possa focar no macro: a continuidade do negócio.

Fontes

Veeam Intelligence – Veeam ONE User Guide

https://www.veeam.com/solutions/services/cyber-extortion-readiness-and-response.html

How Antivirus Scan Works – Veeam Backup & Replication User Guide

How Veeam Threat Hunter Works – Veeam Backup & Replication User Guide

Leave a comment